Muchos reporteros siguen estos días la expansión del coronavirus en distintos países del mundo. Hay algunos recursos de verificación digital e inteligencia de fuentes abiertas (OSINT) que pueden ayudarles a realizar mejor su trabajo, evitando los bulos, la desinformación en el seguimiento internacional de áreas concretas. Este texto repasa algunos de utilidad.

La mayoría de los bulos que triunfan sobre el virus y la enfermedad que provoca (covid19) repiten patrones ya conocidos:

– Reutilización de fotografías y vídeos antiguos y tremendistas

– Edición burda y engañosa de dichos vídeos (a veces lo manipulado es el audio). Es lo que se conoce como shallowfake.

– Suplantación de identidad de fuentes fiables (en comunicados, e-mails, sitios web falsos)

– Difusión masiva de consejos engañosos por servicios de mensajería instantánea

– Abundancia de interpretaciones sesgadas de imágenes que son ciertas e impulso a teorías de la conspiración (el virus fue fabricado por empresarios concretos, por ejemplo)

– Expansión de el mismo bulo en muchos países, tan solo traduciendo el idioma y adaptando la localización

– Mentiras sobre la ubicación de un determinado suceso o episodio

CHECK YOUR GUT. If a post, image, meme or video gives you strong feelings, ask why – it may be a warning sign that you are being manipulated. Feel free to share & customise for local languages, conditions, cultures etc#disinformation #COVID19 #coronavirus #SARSCoV2 pic.twitter.com/CUlpgyg0xP

— Eoghan Sweeney (@buileshuibhne) March 17, 2020

Los bulos apelan a nuestros miedos, a nuestro sesgo ideológico y al impulso humano de redistribuir irreflexivamente cualquier rumor que parezca jugoso. Consulta las falsedades que se están expandiendo en África por el coronavirus y comprobarás lo mucho que se parecen a las que estamos viendo en España. Por esa tendencia a la repetición de lo que funciona, el grueso de los bulos se puede evitar con herramientas básicas de verificación digital.

Las tácticas que siguen permiten evitar los bulos más recurrentes, así como las principales teorías de la conspiración, que se expanden con cada catástrofe, pandemia o atentado pero siempre coincidiendo en los términos y en los argumentos básicos. Un Gobierno o multinacional que ha causado el mal. Un laboratorio que hizo rodar el virus. Aunque no sea cierto. Recuerda que cuanto más sorprendente o irritante sea una noticia, más probable es que sea falsa y más posible es que piques y la redistribuyas.

http://twitter.com/jvicenteprieto/status/1239995316407013379

[Por brevedad, se recomiendan en esta guía recursos para el navegador Chrome y el sistema operativo Windows, pero puedes comprobar que muchos están disponibles para otros navegadores y para iOS o Linux. En cuanto a los corchetes, como los que delimitan este párrafo, son convenciones para indicarte lo que tienes que buscar (solo lo que queda dentro de los mismos). Se están recomendando principalmente herramientas gratuitas. Ten en cuenta que su funcionamiento no es perfecto. Trata de realizar comprobaciones más allá de ellas].

Búsqueda inversa

Como primera herramienta básica, RevEye. Tras instalarla, uno puede colocar el cursor sobre cualquier imagen que encuentre en la Web y, pulsando el botón derecho del ratón, hacer una búsqueda inversa de esa imagen no solo en Google, sino también en Yandex, Bing, Baidu o TinEye. De este modo conoceremos si la imagen ha sido publicada anteriormente en la Web, y en qué contexto. Además, estaremos accediendo a una búsqueda desde diferentes perspectivas culturales: si el bulo es de un país del sudeste asiático, es posible que esa imagen no aparezca en Google, pero sí en el chino Baidu; si se refiere a Bielorrusia, probablemente lo hallemos en Yandex).

Entre las ventajas del buscador ruso Yandex con respecto a Google se encuentra un mejor reconocimiento facial. Fíjate también que en la página de resultados algunos buscadores como Bing dan la opción de recortar sólo una parte de esa imagen, permitiendo centrarse en rostros o detalles de la misma y afinando la investigación.

Idéntico proceso se puede seguir para los vídeos con la extensión instalable Verify-InVid. Sus secciones Análisis, Imágenes clave y Miniaturas ofrecen búsqueda inversa de vídeo a partir de la url donde se encontró (o extrayendo la imagen de tu ordenador). Pulsa en el botón de la extensión o utiliza el botón derecho del ratón. La herramienta trocea ese vídeo y ofrece sus fotogramas más característicos: un burro, una camioneta, una manzana. De cada uno se puede hacer un rastreo. Aquí un ejercicio de Bellingcat para desmontar el bulo sobre asistencia masiva a un supermercado por el coronavirus. Se basa en búsquedas inversas.

Enlaces-documentos

En tiempos de coronavirus están proliferando las suplantaciones de identidad (phising) y otros modos de engaño con documentos y comunicados. Si la información llega con un enlace vía email, coloca el cursor sobre ese enlace y fíjate en la parte inferior del navegador, para comprobar su verdadera url. También puedes copiar ese dominio y llevarlo a un buscador pero junto a una palabra, por ejemplo Wikipedia:

[https://www.enlacesospechoso.com Wikipedia]

Así evitarás que al pulsar Intro el enlace se abra. En vez de eso accederás a referencias externas al mismo y tendrás pistas sobre si se corresponde con la entidad que dice ser. Cuando el enlace que se te facilita en el email está acortado y por tanto no da pistas de la url que hay debajo (por ejemplo: bit.ly/…), copia y pégalo sin abrir en herramientas como Checkshorturl antes de abrirlo. Tendrás una descripción del contenido que hay “detrás”.

Para descargar/abrir documentos sospechosos con mayor tranquilidad, tendrías que instalar una máquina virtual o TAILS, un sistema operativo protegido que evita que los daños salgan de ese espacio encofrado a tu ordenador. Son procesos de instalación complejos para alguien reticente a los asuntos informáticos, sobre todo TAILS, porque dependen mucho del ordenador que tengas y porque este debe ser en general potente y en caso contrario puede ralentizarse mucho el proceso. No obstante, la instalación recompensa.

Aquí tienes un tutorial de máquina virtual y otro de TAILS. Lo bueno de la máquina virtual es que permite combinar ese espacio de trabajo con el habitual en el ordenador. Con TAILS estás más protegido en términos de privacidad pero se crea un entorno del que no puedes salir hasta que reinicies el ordenador. Durante el proceso ten siempre el móvil a mano, u otro ordenador, para consultar en él instrucciones si algo falla en el PC o portátil principal. Y algo para tranquilizar en general: cuando tengas dudas sobre el manejo de cualquier recurso, busca en foros y sobre todo en tutoriales en YouTube. Descubrirás que hay gente que ha pasado por tus mismos problemas y que resolver algunos procesos informáticos con su ayuda es más fácil de lo que parece.

Ante comunicados sospechosos, otra solución es copiar fragmentos enteros del texto e introducirlos en un buscador como Google entre comillas (para que busque ese fragmento exacto). Podrás saber si es un mensaje que ha circulado antes. A continuación, haz la prueba pero no con fragmentos enteros, sino con términos básicos de ese presunto bulo, en el idioma en el que lo has recibido y en otros. Es decir, describe esa historia en lo esencial. Puede que encuentres que ya ha sido publicada y/o desmentida en otras partes del mundo.

First Draft es otro buen lugar donde indagar sobre lo que se ha publicado acerca de una materia. Acaba de elaborar un buscador especializado en Coronavirus. Por último, prueba con esos mismos términos dentro de plataformas especializadas en verificación y fact-checking, que te pueden conducir directamente a un desmentido. Es el caso de Snopes, que lleva décadas siguiendo leyendas urbanas y tiene un archivo incomparable de mentiras e invenciones. Verás que algunos bulos del coronavirus son calcados de los de epidemias anteriores. Comprueba cómo bulos muy españoles también tienen versión internacional.

Cuentas, usuarios, sitios

Con respecto a la suplantación de identidad de fuentes fiables, es necesario abrir el tuit o post en el que se ha encontrado la información y observar detalladamente el nombre de la cuenta/usuario. Muchas veces, se ha simulado dicho nombre o el diseño de marca corporativa pero hay caracteres cambiados que revelan estar ante una fuente falsa (@elpal_net en vez de @elpais_net, por ejemplo). Cuidado sobre todo si estás leyendo desde el móvil, donde esto es más difícil de distinguir. La cuenta @BBCNewsTonight difundió el supuesto positivo del actor Daniel Radcliffe pero no correspondía a ninguna abierta por ese medio ni era seguida por las cuentas oficiales de ese medio. Más abajo te explico cómo averiguar si alguien sigue a alguien.

Otra forma indirecta de calibrar la validez de un contenido es comprobar quién lo está difundiendo. Para analizar cuentas individuales, TruthNest, Twitotonomy, Socialbearing o Tweetbeaver darán mucha información sobre el usuario que tienes delante en Twitter: si ha cambiado su alias para parecer un virólogo si antes decía ser ciclista, qué manifestaciones ha realizado sobre temas clave, si sigue a otra cuenta relevante o qué diálogos mantiene con ella. Este texto de Marcelino Madrigal indica otra vía rápida para saber si una cuenta de Twitter usó otros nombres.

En Facebook, es más difícil realizar rastreos sobre usuarios concretos desde que esta red modificó ciertas pautas de búsqueda. Dos herramientas que ayudan, aunque no tanto para profundizar sobre un usuario concreto como para buscar perfiles determinados (testigos, expertos…), son Whopostedwhat.com y Graph.tips. En el primero podrás localizar el ID del usuario o página que te interesa, algo fundamental para cualquier otra búsqueda posterior en Facebook.

Helper tools es una extensión que aporta datos de interés sobre usuarios en Instagram (seguidores, etiquetas…). Sigue estos consejos de Henk van Ess para manejarte mejor con esta plataforma.

Para investigar personas, si tus proyectos son importantes, hazte con una cuenta en Pipl o aprovecha su periodo de prueba. Es el directorio más avanzado y ofrece información incluso de individuos europeos, teóricamente más protegidos por la normativa de protección de datos de la UE.

La disponibilidad de recursos gratuitos en este campo depende de la zona geográfica en la que actúes. Para corresponsales en Estados Unidos, todo es más fácil. Consulta Thatsthem o Spokeo, entre otras. Sorprendente la cantidad de información que facilitan: incluso, domicilios geolocalizados o estimaciones del nivel de ingresos. Advertencia: hay que comprobar esos datos, pues pueden no estar actualizados por un cambio de trabajo o ciudad reciente, por ejemplo.

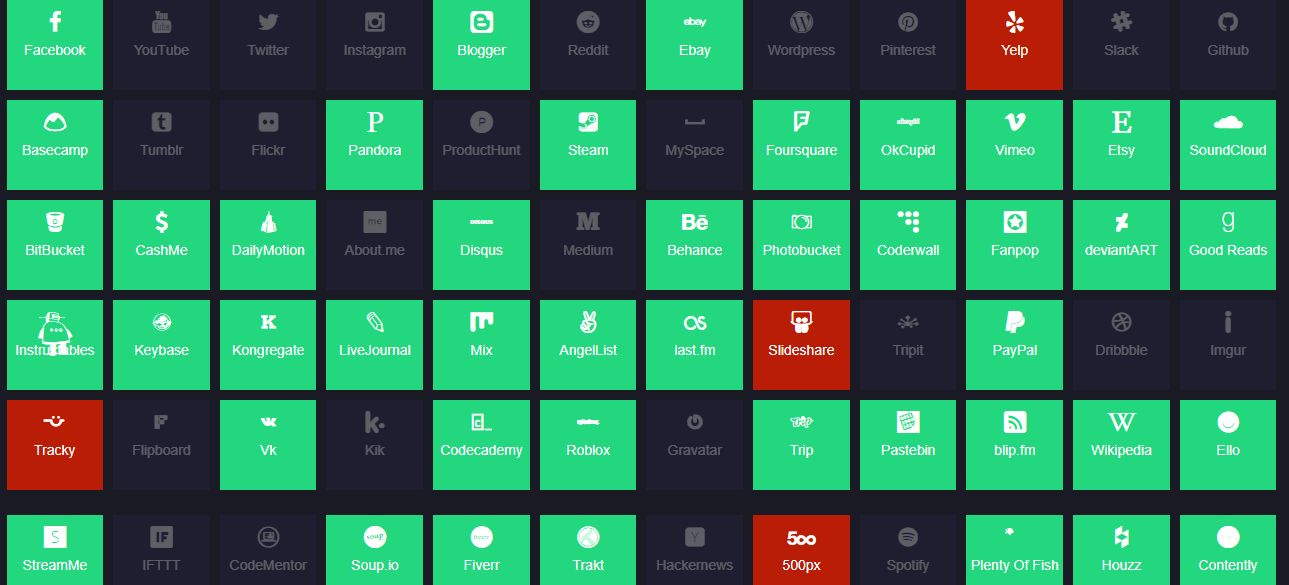

Si ninguno de estos recursos sirve, aquí tienes un concentrado de Petro Cherkasets con rutas para investigar a un individuo en la Red, a partir de su nombre, sus cuentas, su email, su teléfono. El campo de acción es amplísimo. Algunas tácticas son avanzadas y suponen el manejo de ciertos programas para los que hace falta algún conocimiento básico de programación. Por eso antes de entrar en ellas recomiendo dos sitios: Namechk y Domainbigdata. En el primero puedes comprobar si una cuenta sospechosa tiene cuentas abiertas en otras redes, ampliando la ruta de tus pesquisas. El segundo te dirá si esa persona ha registrado un dominio para un sitio web. En ese caso, puede que alcances a ver su dirección postal e incluso teléfono de contacto, así como otros sitios web que también le pertenecen.

Van algunas direcciones más en el caso de que lo que te interese sean individuos vinculados a un sitio web o una empresa. Para sitios, AnalizeID: sabrás si comparte código Google Analytics o Google Adsense con algún otro, lo que puede darte pistas sobre su gestor. Para empresas: seguro que conoces Opencorporates, una sequoia que te dirige a registros rama con un montón de información sobre corporaciones y sus CEO. La información esencial -sus nombres, sus cargos, sus enlaces con otras personas- es en abierto. Si algo te interesa especialmente, puede quee acabes pagando para acceder a algún registro público cerrado. Otras dos sugerencias: CoporationWiki o ICIJ Offshore Leaks Database. Hay más herramientas de interés para la investigación corporativa en este excelente artículo de OsintCurio.us.

Tendencias / monitorización

Especialmente útil en países donde no hay Google News: EinNews. En este sitio se accede a un surtido de noticias por país o tema, e incluso se puede crear una alerta por email para recibir avisos. El objetivo es que estés informado sobre lo que ocurre en ese lugar, paso necesario a investigarlo en redes sociales. Los bulos siguen a la actualidad, y en ocasiones la provocan.

Antes de analizar la desinformación en las redes sociales, es interesante comprobar primero qué términos se están buscando en tu área objetivo. Ello te ayudará a perfeccionar tus propias etiquetas o cadenas de búsqueda, para acercarte a los intereses de la gente. Puedes hacerlo en Google Trends. Por ejemplo, estas son las palabras de búsqueda desde Madrid para informarse sobre Ibuprofeno, que quizá te indiquen que hay otros medicamentos que ya provocan dudas en otros ciudadanos, o lugares donde ese tema está preocupando especialmente (en ese caso, pregúntate por qué). Estos días se ha hablado bastante de los ancianos fallecidos por el COVID19 en una residencia en Tomelloso. Antes de que se popularizara la noticia en los medios, las búsquedas desde este lugar sobre el virus ya se dejaban notar en la Web.

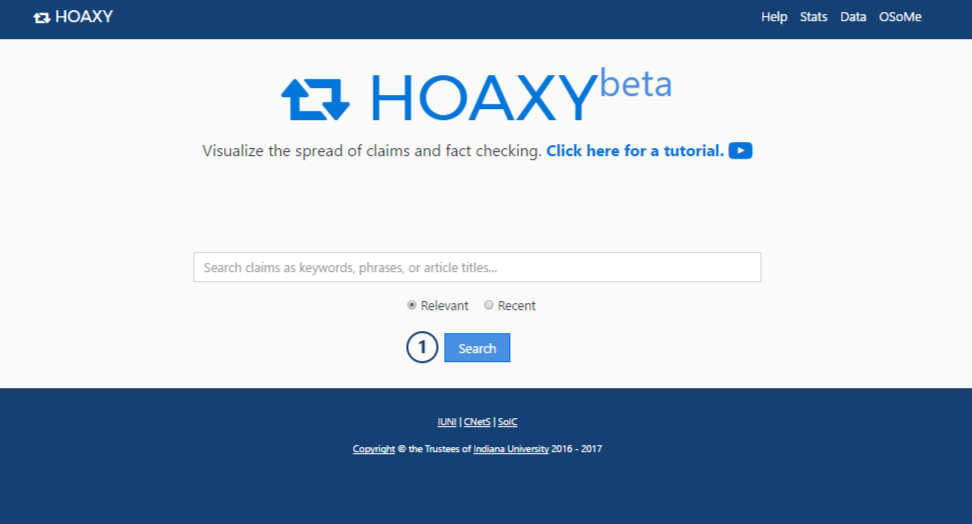

Con las palabras que mejor describen el problema, puedes animarte a hacer un análisis de redes si sigues los consejos didácticos de expertos como MariLuz Congosto que llevan tiempo popularizando esta disciplina desde España. Si aún no te atreves con ello prueba Hoaxy. No es tan avanzado ni tan riguroso, pero a veces da una idea de cuánto bot hay tras una tendencia tuitera. Introduces una dirección url, término o título de artículo y Hoaxy dibuja su grafo de expansión.

Para Facebook e Instagram, existe la extensión Crowdtangle Link Checker, que sólo funciona si estás autenticado en la red de Mark Zuckerberg, pues pertenece a la misma casa. Cuando encuentres un post sospechoso en Facebook, ábrelo y pulsa en el botón Crowdtangle que se habrá generado arriba, a la derecha de tu barra de navegación. Una pequeña ventana indicará cuántas veces ha sido compartido ese contenido y desde qué cuentas principales. No es perfecto, ni científico, pero orienta sobre qué tipo de campaña se está organizando y desde qué intención, como cuando se observan desde ahí cuentas de determinados partidos políticos que están dándole relevancia al contenido.

Habitúate al uso de Tweetdeck, es herramienta de referencia para la mayoría de los verificadores profesionales. Crea un escritorio con múltiples columnas y personalízalas en las opciones de su parte superior. Este texto de Charlotte Godart explica muy bien todas las vías de investigación que eso te puede permitir. Recomendamos la columna “búsqueda” por encima de cualquier otra por su gran capacidad de personalización. Si ofrece demasiado contenido, evita el ruido indicando que te muestre sólo los tuits que tienen mucha relevancia o que están publicados por miembros de una lista tuitera relevante (corresponsales, expertos…). Si no has creado listas cuidadas de Twitter, localiza una respetable introduciendo estas cadenas de búsqueda en Google, por separado:

[site:twitter.com/*/lists/coronavirus]

[site:twitter.com inurl:lists coronavirus]

Crowdtangle acaba de lanzar un buscador en el que explorar contenidos dentro del propio Facebook, Instagram, Reddit y Twitter. Se puede buscar por país, por idioma, por fecha y hay además una búsqueda especial para memes. En esta opción, la herramienta busca dentro del texto escrito en esas imágenes. es una gran ventaja.

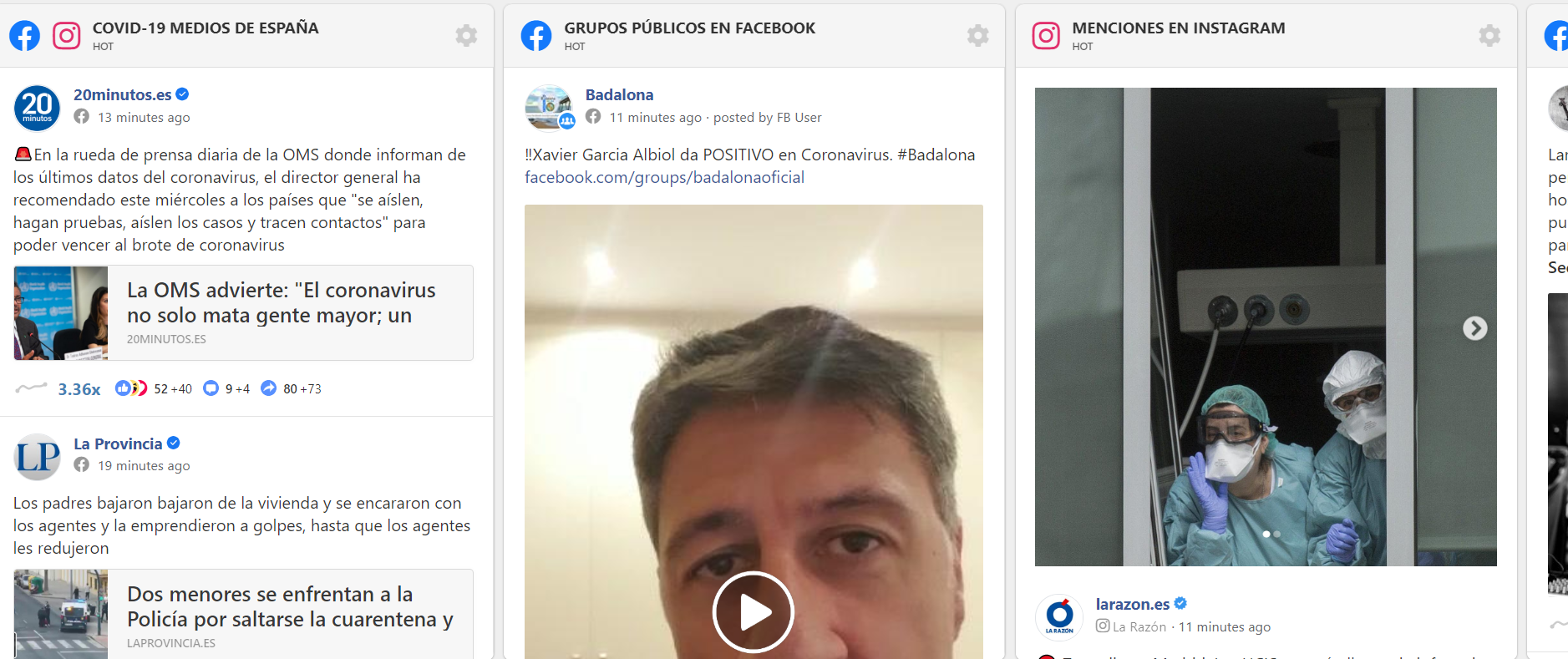

Los Live Display o pantallas en vivo, que Crowdtangle elabora cada vez que hay episodios extraordinarios, como la emergencia del coronavirus o procesos electorales, son también recomendables. Al estilo de Tweetdeck, muestran columnas ad hoc que siguen a políticos, a medios, a instituciones públicas, a grupos y menciones en Facebook e Instagram. Aquí la pantalla en vivo del coronavirus.

Mensajería instantánea

Las tácticas descritas anteriormente son las mismas que funcionan con bulos recibidos a través de sistemas de mensajería instantánea, ya sean imágenes, vídeos o audios. Sal de esa plataforma y busca los términos principales del mensaje en la Red. Puede que lo encuentres vinculados a un bulo ya aparecido, puede que no encuentres rastro del presunto médico/experto/epidemiólogo que se menciona, y en ese caso también debes sospechar. Si no hay identificación clara de la fuente, el contenido no se comparte.

Algunos fallos han hecho posible que se encontraran en las redes sociales enlaces para sumarse a grupos de Whatsapp que deberían ser privados. En general, lo que más funciona para encontrar esos grupos donde se pueda estar desinformando o se pueda palpar el sentimiento de una comunidad es utilizar búsquedas avanzadas o dorks de Google.

– Para encontrar grupos de Whatsapp. Puedes intentarlo con Google pero ha retirado esos atajos a grupos privados. En su lugar, prueba con estas cadenas en Bing, Yandex o Swisscows:

[site:http://chat.whatsapp.com]

[site:”http://chat.whatsapp.com”]

– Para encontrar grupos de Telegram, a veces son accesibles mediante operadores simples [search groups Telegram coronavirus]. Hay buscadores específicos como TelegramGroup y también puedes utilizar la siguiente expresión: [inurl:t.me/joinchat coronavirus]. Este artículo de Aware Online explica un modo avanzado de localizar grupos por zona geográfica.

Sector035 ha dado más información sobre búsquedas de estos grupos privados. Te recomendamos su gran boletín semanal sobre OSINT, así como las actualizaciones en Twitter y Medium de otro especialista OSINT con el que se aprende mucho, Nixintel.

Geolocalizar imágenes

La geolocalización es la habilidad estrella en verificación digital. A veces es muy complicada, a veces parece simple, como en este ejercicio de Eliot Higgins sobre Venecia y el coronavirus.

Because I'm a massive verification nerd who hates fun, here's a little thread on geolocating these photos that people are claiming aren't from Venice. https://t.co/qBreekKI7c

— Eliot Higgins (@EliotHiggins) March 18, 2020

Para saber dónde se ha tomado una imagen realmente, lo primero no es entrar en un mapa sino observarla detenidamente. Asegúrate de tener su versión de mayor tamaño. En Twitter, abre la imagen en una nueva pestaña y pulsa dos veces sobre ella. En Instagram, añade a la url de la imagen lo que está en negrita a continuación (lo último es una ele minúscula, no una i): a partir de la url [https://www.instagram.com/p/B9XOCg1KdWi/], escribe [https://www.instagram.com/p/B9XOCg1KdWi/media?size=l].

Con el recurso Facepixelizer puedes difuminar partes de esa imagen antes de hacer su búsqueda inversa. Así eliminas elementos sobresalientes -como una figura humana- que distorsionarán el resultado, cuando lo que quieres investigar es el escenario o el paisaje. Es lo que hace Aric Toler en este ejercicio.

Dentro de una imagen puede haber elementos característicos que ayuden a identificar el lugar: rascacielos, matrículas, logos o números de teléfono, como en esta propuesta de Julia Bayer. Nunca imaginarás la mucha información que ofrece una fotografía hasta que de verdad te pongas a mirarla a fondo.

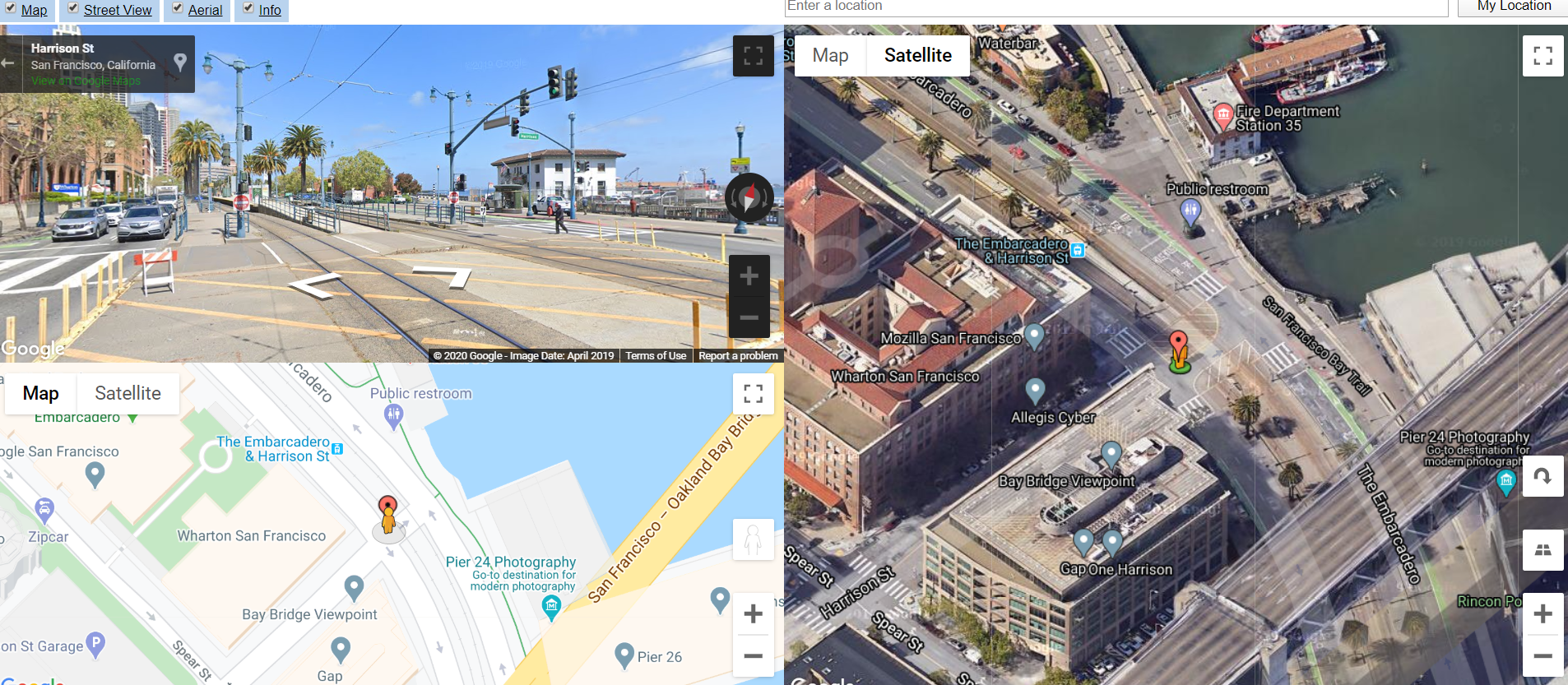

Puestos a utilizar mapas, no solemos salir de Google Maps. Esta herramienta es extraordinaria y puede aprovecharse mucho con finalidades OSINT, incluso más de lo que piensas (mira este tutorial de OsintCurious). Sin embargo, Google Earth Pro es todavía más avanzado, y la mayoría de los verificadores profesionales trabajan con él. Descárgalo en un ordenador con ciertos requisitos y observa cómo puedes desarrollar su capacidad. Es muy importante que aprendas a manejar la vista 3D para obtener una vista oblicua de los edificios. A veces eso es fundamental en verificación de un vídeo. En muchos lugares del mundo no hay vista de calle y con vista de mapa o vista satelital no podrás comprobar un vídeo sobre disturbios o manifestaciones en el que solo ves los laterales de las casas.

Otros servicios de mapa pueden completar tu investigación. Por ejemplo, aunque no tengas Mac en esta dirección puedes consultar mapas de Apple (pista de Nico “Dutch OSINT Guy”). En MapCompare se observa un mismo sitio desde tres ofertas diferentes, eligiendo la que tenga mayor resolución o comparando tipos (satélite, de vías de tren, de carreteras…). Registrándose para una cuenta gratuita, en MapChannel permiten generar visualizaciones combinadas muy atractivas para que puedas ofrecer a tus lectores el aspecto de un mismo lugar en vista satélite, de mapa y de calle (hay que darse de alta y elegir el lugar desde la sección Dual Maps).

Junto a la geolocalización, la cronolocalización es fundamental. Consiste en determinar con el mayor rigor posible cuándo fue tomada la imagen. Dos herramientas pueden ayudar aquí: una para comprobar sus metadatos, donde quizá aparezcan pistas de la cámara, el autor, la fecha e incluso la geolocalización; otra para hacer cálculos sobre las sombras que aparecen en la imagen.

Existen muchas herramientas disponibles de metadatos, por ejemplo Metadata2go. Siempre hay que tener cuidado a la hora de interpretar estos datos, que pueden manipularse, pero pueden servir para orientar o para hacer preguntas al presunto autor de la imagen.

En el ámbito de la cronolocalización hay un recurso básico: Suncalc.org, que permite comprobar desde dónde parte la luz solar en un determinado momento en un lugar dado y si se corresponde con las sombras de tu fotografía. Estos apoyos te ayudarán a comprender la herramienta: vídeo de Rolland Yoakum sobre su menú y funciones principales y ejercicio de Sector035 con un caso práctico. Quizá también quieras probar Findmyshadow.com.

Encontrar contenidos geolocalizados

El equipo de Osint Combine ha publicado un artículo enfocado a las personas que realizan estudios centrados en área o país. Si vigilas una zona de conflicto, Acled y LiveuaMap son sitios muy utilizados para comprobar el número y tipo de incidentes violentos sobre su mapa. Pueden ayudar mucho para que entiendas visualmente una situación o para que la entiendan tus usuarios. Ambos están bastante actualizados y, en el caso de LiveuaMap, vinculado a noticias específicas. Pero en estos momentos el primero no incluye datos del coronavirus. LiveuaMap sí dispone de sección, aunque la información es escasa. La especialidad de ambos son guerras, atentandos, disturbios.

En Tweetdeck, usa esta expresión en la caja de búsqueda, que funciona mejor que el mapa que ofrece el propio servicio: [“coronavirus” geocode:latitud,longitud,Xkm]. El resultado son en general tuits procedentes sólo de esa área. Aclaraciones:

a) la latitud y longitud se encuentra en Google Maps, haciendo clic con el botón derecho sobre tu lugar objetivo y eligiendo “Qué hay aquí”

b) cuidado con dejar espacios en blanco dentro de la cadena, detrás de las comas

c) Xkm hace referencia al radio, que también puedes ajustar, empezando por algo pequeño y ampliándolo si no encuentras nada.

Otra expresión recurrente es [“coronavirus” since:2020-03-17 near:Melilla within:0.5km].

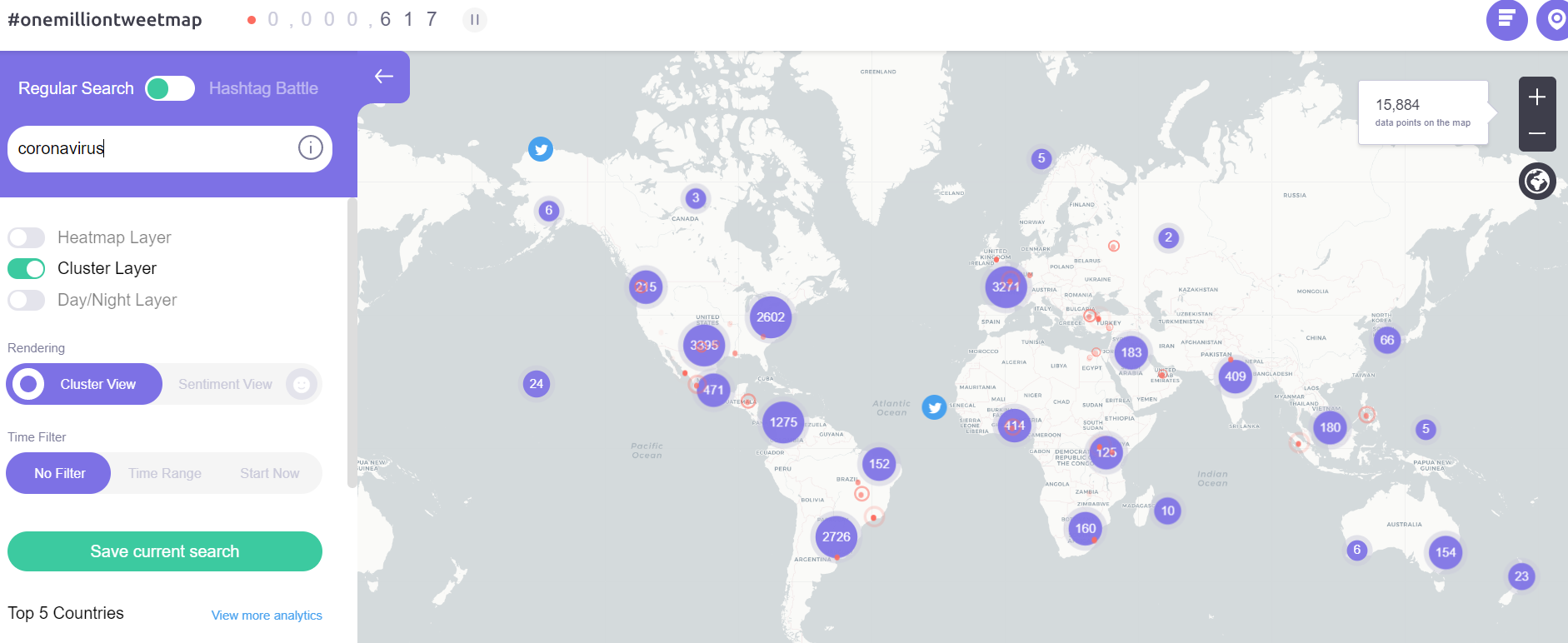

Para ver tuits geolocalizados sobre el mapa, Onemilliontweetmap. Para ver vídeos de Snapchat sobre el mapa, MapSnapchat.

Las opciones para geolocalizar contenidos en otras redes sociales son mucho más reducidas. Puedes intentarlo con el anteriormente mencionado Graph.tips (publicaciones en Facebook e Instagram), aunque sus resultados no son tan jugosos como antes de que Facebook tomara medidas contra este tipo de herramientas. También es útil Social Geo Lens: encuentra contenidos de Facebook, Instagram, Twitter y Snapchat. Para YouTube: YouTubeGeoFind.

***

¿Te ha interesado este texto? Si es así, sobre todo quédate con los nombres que hemos mencionado y síguelos en redes sociales para estar actualizado sobre nuevas herramientas. Y practica con el gran equipo de @Quiztime. Cada día una actividad que te hará aprender mucho sobre verificación y OSINT mientras te diviertes.

Guías con más herramientas:

- OSINT Framework

- Inteltechniques

- Bellingcat Toolkit

- Julia Bayer

- First Draft (básico y avanzado)

- OSINT Essentials

Comentarios

2 respuestas a «Recursos contra la desinformación para una cuarentena (coronavirus y más)»

[…] guía muy completa de recursos frente a la desinformación y el COVID se encuentra en el post que el pasado 18 de marzo Myriam Redondo, publicaba en su […]

¡Muchísimas gracias, PDLI!